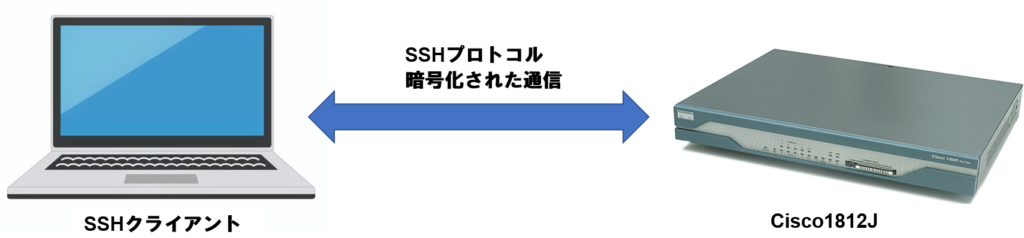

SSH (Secure Shell)とは、リモートコンピューターとのネットワーク通信において、認証と暗号化の技術を用いて、安全に通信をするためのプロトコルです。

Telnetは、平文通信なので、セキュリティの問題から一般的には、SSHを使用します。

設定例

Cisco1812Jを使用して、SSH設定を実施します。

Domain名の設定

Router(config)# ip domain name cisco1812J.com

特権レベル15で定義されたユーザーアカウントの作成

Router(config)# username cisco privilege 15 password 7 cisco

ユーザー名、パスワードは、ciscoに統一します。

仮想回線に特権レベル15を設定

Router(config)# line vty 0 4

Router(config-line)# privilege level 15

ローカルログインの設定

Router(config-line)# login local

TelnetとSSH接続の通信許可

Router(config-line)# transport input telnet ssh

Cisco1812JのRSA暗号鍵の生成

Router(config)# crypto key generate rsa

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.

How many bits in the modulus [512]:1024→数値が高い程、暗号強度が向上します。

SSHの設定の確認

Router(config)# show ssh

SSH Enabled – version 1.5

Authentication timeout: 120 secs; Authentication retries: 3

Minimum expected Diffie Hellman key size : 512bits

IOS Keys in SECSH format(ssh-rsa, base64 encoded):

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAAAgQCbqnPbaSS+NtnIdoYDJ1h3CgrdY9uwx0/LPmMSPwGECgDln13FOcv+Q8UXixDEJ+giHSSLvS/iGLOv0bzYnBF2SQ9Rp9W7CNb4HuHNe4gQkhp/8/8ta0Q7LVgBAUrl4zHp6tRvoXzK/+tB5d7vThL7HfqPJf2cEQGI0EPw3xJMnw==

※SSHのバージョンが1.5なので、Tera Term接続時に、バージョン2は使用できません。

クライアント側でSSH接続を確認

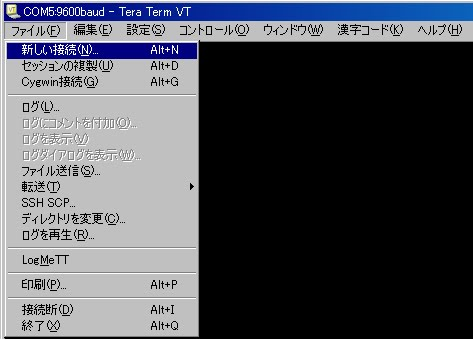

Tera Termを起動

Tera Termを起動し、「ファイル」→「新しい接続」を選択します。

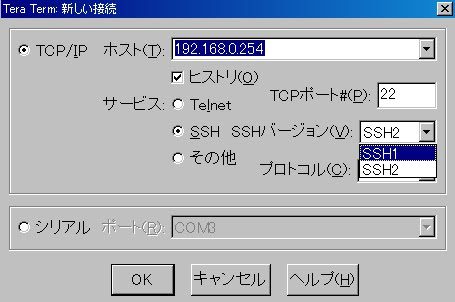

Tera Term 新しい接続

以下を入力します。

TCP/IP:接続先のIP

サービス:SSH

TCPポート:22

SSHバージョン:SSH1

「OK」選択します。

セキュリティ警告の表示

セキュリティ警告が表示されるので、「続行」を選択します。

また、既に暗号キーが作成していた場合は、「既存の鍵を、新しい鍵で上書きする」にチェックを入れて、「続行」を選択します。

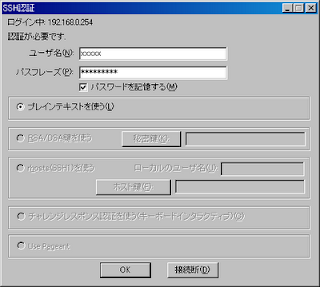

アカウント認証

ユーザーアカウントとパスワードを入力して、「OK」を選択します。

SSHセキュリティ向上の設定

仮想回線(vty)にアクセスコントロールリストに設定

仮想回線 (vty) に接続時に、限定されたネットワークでしか接続ができないように、アクセスコントロールリスト (ACL)を設定します。

Router(config)# access-list 100 permit ip 192.168.0.0 0.0.0.255 host 192.168.0.254

Router(config)# line vty 0 4

Router(config-line)# access-class 100 in

Cisco1812JのIPアドレス「192.168.0.254」に限定されたネットワーク「192.168.0.0」からの接続のみ許可をするACLを作成して、仮想回線 (vty)のインバウントに設定をしています。

Telnetの無効化

Telnetはログインの際の認証情報や通信内容も平文でやり取りするという問題があるので、無効化します。

Router(config-line)# no transport input

Router(config-line)# transport input ssh