ACL (Access Control List) を使用して、悪意のある外部トラフィックを防御できます。

これにより、ネットワークのセキュリティを強化することができます。

ACL (Access Control List) によるのセキュリティ対策

コマンドモード:グローバルコンフィグレーションモード。

外部からIPの成りすましによるパケットを拒否

Router(config)# access-list 150 deny ip 0.0.0.0 0.255.255.255 any

0.0.0.0/8:自分自身のネットワーク

Router(config)# access-list 150 deny ip 10.0.0.0 0.255.255.255 any

10.0.0.0/8:クラスA プライベートアドレス

Router(config)# access-list 150 deny ip 172.16.0.0 0.15.255.255 any

172.16.0.0/16:クラスB プライベートアドレス

Router(config)# access-list 150 deny ip 192.168.0.0 0.0.0.255 any

192.168.0.0/24:クラスC プライベートアドレス

Router(config)# access-list 150 deny ip 127.0.0.0 0.255.255.255 any

127.0.0.0/8:ループバックアドレス(自身を示すIPアドレス)

Router(config)# access-list 150 deny ip 169.254.0.0 0.0.255.255 any

169.254.0.0/8:リンクローカルアドレス(同一ネットワーク内のみ使用できるアドレス)

Router(config)# access-list 150 deny ip 224.0.0.0 15.255.255.255 any

224.0.0.0/4:マルチキャストアドレス (特定の複数のノードで共有されるアドレス)

Router(config)# access-list 150 deny ip 240.0.0.0 15.255.255.255 any

240.0.0.0/4:将来予約されたアドレス

外部からのNETBIOS / Windows共有サービスの要求を拒否

Router(config)# access-list 150 deny tcp any any range 137 139

Router(config)# access-list 150 deny tcp any range 137 139 any

Router(config)# access-list 150 deny udp any any range netbios-ns netbios-ss

Router(config)# access-list 150 deny udp any range netbios-ns netbios-ss any

外部からSSH / TELNET / HTTPのアクセスの拒否

Router(config)# access-list 150 deny tcp any any eq ssh

Router(config)# access-list 150 deny tcp any any eq telnet

Router(config)# access-list 150 deny tcp any any eq http

上記以外のパケットは許可

Router(config)# access-list 150 permit ip any any

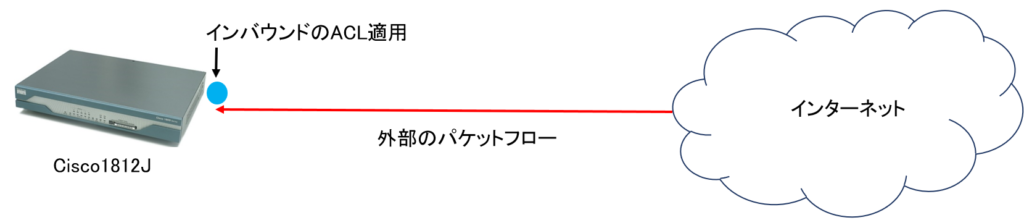

外部インタフェースのインバウンド側にACLを適用

ここでは、外部インタフェースはfastEthernet0とします。

Router(config)# interface fastEthernet 0

Router(config-if)# ip access-group 150 in

Router(config-if)# end

設定の保存

Router# copy running-config startup-config

確認例

作成したACLが機能しているかの確認は、show access-listコマンドを使用します。

Router#sh access-list

Extended IP access list 100

10 permit ip 192.168.0.0 0.0.0.255 any (1125417 matches)

Extended IP access list 150

10 deny ip 0.0.0.0 0.255.255.255 any

20 deny ip 10.0.0.0 0.255.255.255 any (154 matches)

30 deny ip 127.0.0.0 0.255.255.255 any

40 deny ip 169.254.0.0 0.0.255.255 any

50 deny ip 172.16.0.0 0.15.255.255 any (52 matches)

60 deny ip 192.168.0.0 0.0.0.255 any (69 matches)

70 deny ip 224.0.0.0 15.255.255.255 any

80 deny ip 240.0.0.0 15.255.255.255 any

90 deny tcp any any range 137 139

100 deny tcp any range 137 139 any

110 deny udp any any range netbios-ns netbios-ss

120 deny udp any range netbios-ns netbios-ss any

170 deny tcp any any eq telnet (56 matches)

175 deny tcp any any eq 22 (55 matches)

176 deny tcp any any eq www (41 matches)

180 permit ip any any (4789999 matches)

Extended IP access list 160

Router#

例えば、170 deny tcp any any eq telnet (56 matches) という行は、外部からのTelnet接続が56回拒否されているということを意味しています。

また、matchesとは、外部からのトラフィックがこのACLルールに合致するとカウントされます。

内部ネットワークは、常に外部ネットワークからの脅威に晒されるので、最低限のACLを設定して、セキュリティを強化することをお勧めします。